公安部网安局:警惕勒索病毒攻击

近期,勒索病毒攻击事件频发,病毒借助恶意安装包卷土重来,造成核心数据被加密、业务系统瘫痪,经济损失惨重。

案件详情

近日,烟台莱山公安机关网安部门接到辖区某公司报案,称单位服务器感染勒索病毒,造成数据库被锁定无法使用。

民警立即会同技术人员赶到现场,经查,该公司业务系统中存在文件上传漏洞,攻击者利用该漏洞将后门程序上传至服务器中,与服务器建立链接后,投放勒索病毒,使数据库大量文件被病毒感染为加密格式,并且将服务器日志全部清空,无法通过日志对攻击行为进行全访问还原。

WannaCry 勒索病毒特征

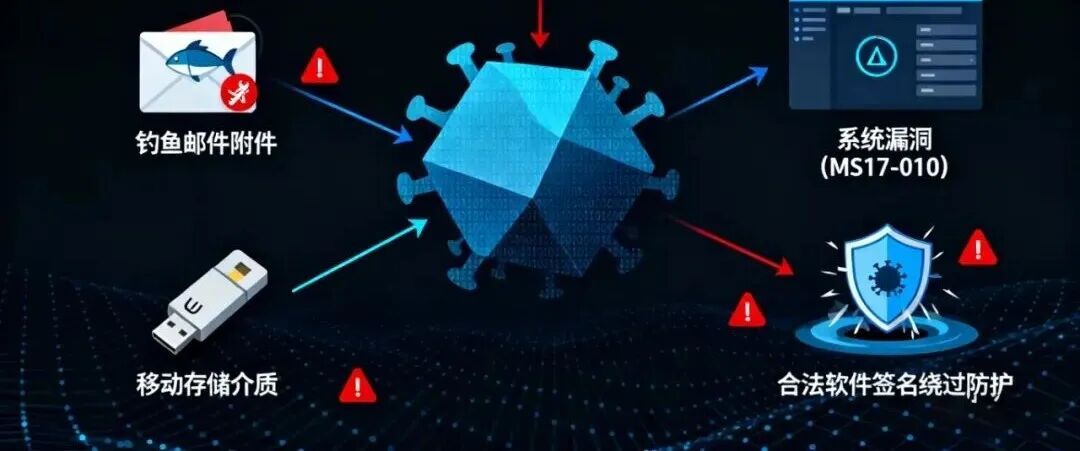

传播途径多元:通过钓鱼邮件附件、云共享链接、系统漏洞、移动存储介质等多种方式传播,部分病毒能利用合法软件签名绕过安全防护。

攻击危害升级:能够感染加密文档、图片、视频等全类型文件,并具有自我复制、主动传播的特性。

靶向攻击明显:重点攻击大中型企业、高校、医疗机构等,利用其架构标准化等特点批量入侵,造成业务中断、数据泄露等严重后果。

防范措施

技术防护加固识

关闭 135、139、445、3389 等高危端口,通过防火墙集中管控端口访问,启用白名单策略;

定期开展全系统漏洞扫描与补丁更新,重点修复系统漏洞,禁用不必要的远程访问服务,

启用应用控制功能,限制 有关系统工具的外联行为,防范 “合法工具滥用” 攻击。

数据安全保障

对重要数据实行 “异地、离线、加密” 三重备份,定期演练恢复流程,严格限制备份设备访问权限,防止备份数据被感染;

落实数据分级分类管理,对核心业务数据加密存储,细化访问权限,采用双因子认证,杜绝弱口令和统一密码复用。

人员安全管控

不点击来源不明的邮件附件、云共享链接,警惕伪装成 “合同”“发票” 的钓鱼文件,必要时电话核实发件人身份;

不从不明网站下载软件,不插入来历不明的 U 盘、移动硬盘,关闭浏览器自动运行功能。

发现文件被加密、弹出勒索提示后,第一时间断开受感染设备网络(拔掉网线或禁用网卡),禁止移动存储设备接入,防止病毒横向扩散。留存相关日志、进程截图、可疑文件及网络通信记录,及时向属地公安机关网安部门举报,配合调查处置。